Nach dem Update auf die aktuelle Version von Google Chrome (58.0.3029.110 (64-bit)) wurde nicht nur aus der vorher installierten 32-Bit-Version eine 64-Bit-Version, sondern das Verhalten bei der Nutzung von Zertifikaten einer eigenen Zertifizierungsstelle hat sich auch geändert.

Wenn im Unternehmen (oder in meiner Testumgebung) eine eigene Domänen-Zertifizierungsstelle installiert ist, wird das Stammstellenzertifikat auf alle Domänen-Computer verteilt. Den ausgestellten Zertifikaten der CA wird dann vertraut, das Zertifikat liegt dann im Speicher der vertrauenswürdigen Stammzertifizierungsstellen.

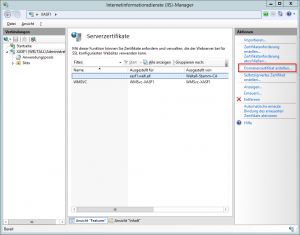

Für alle internen Systeme, die dann ein Zertifikat benötigen (Konfigurations-Websites der Firewalls, Citrix Storefront Server etc.) kann einfach ein Domänenzertifikat angefordert und installiert werden. In den meisten Fällen holt man sich die Zertifikate über einen installierten IIS:

Die Informationen für das Zertifikat werden eingegeben, und kurze Zeit später bekommt man das Zertifikat in den IIS zurückgeliefert und kann es daraus exportieren. Das ganze habe ich im Beitrag zum Storefront ausführlich erklärt.

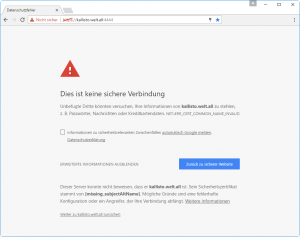

Seit der Version 58 vom Google Chrome werden diese Zertifikate nicht mehr akzeptiert, und Chrome meldet einen Fehler:

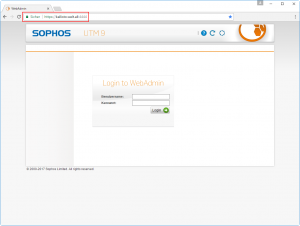

Chrome meckert hier das Fehlen des Subject Alternativ Names im Zertifikat an. Das wäre erst einmal nicht weiter tragisch, aber auch mit dem Klick auf „Weiter zu…“ komme ich zwar zur Anmeldung an meiner Firewall, ab da geht es nicht mehr weiter und die Website wird nicht mehr geladen.

Wird das Zertifikat gegen ein Zertifikat mit einem SAN ausgetauscht, dann kann die Website wieder ohne Fehlermeldung aufgerufen werden. Zum Austausch des Zertifikats benötigt man jedoch einen anderen Browser (IE, Edge oder Mozilla Firefox), der kein Problem mit fehlenden SAN-Einträgen hat.

In kleinen Umgebungen kann man nun hingehen, und die Zertifikate durch entsprechend neu ausgestellte Zertifikate mit SAN zu ersetzen. In größeren Umgebungen mit vielen unterschiedlichen Zertifikaten auf den unterschiedlichsten Geräten verursacht der Zertifikats-Austausch unnötige Kosten. Daher habe ich nach einer einfacheren Lösung gesucht und bin in der Policy-List von Chrome auch fündig geworden:

EnableCommonNameFallbackForLocalAnchors

Whether to allow certificates issued by local trust anchors that are missing the subjectAlternativeName extension

Data type:

Boolean [Windows:REG_DWORD]

Windows registry location:

Software\Policies\Google\Chrome\EnableCommonNameFallbackForLocalAnchors

Mac/Linux preference name:

EnableCommonNameFallbackForLocalAnchors

Android restriction name:

EnableCommonNameFallbackForLocalAnchors

Supported on:

Google Chrome (Linux, Mac, Windows) since version 58 until version 65

Google Chrome OS (Google Chrome OS) since version 58 until version 65

Google Chrome (Android) since version 58 until version 65

Supported features:

Dynamic Policy Refresh: Yes, Per Profile: No

Description:

When this setting is enabled, Google Chrome will use the commonName of a server certificate to match a hostname if the certificate is missing a subjectAlternativeName extension, as long as it successfully validates and chains to a locally-installed CA certificates.

Note that this is not recommended, as this may allow bypassing the nameConstraints extension that restricts the hostnames that a given certificate can be authorized for.

If this policy is not set, or is set to false, server certificates that lack a subjectAlternativeName extension containing either a DNS name or IP address will not be trusted.

Example value:

0x00000000 (Windows), false (Linux), false (Android), <false /> (Mac)

Der Wert muss auf 0x00000001 oder true gesetzt werden, um den Test auf den SAN zu umgehen.

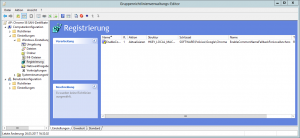

Daraus kann für die Windows-Systeme ein GPO gebaut werden:

Anschließend werden die Zertifikate von den Windows-System wieder akzeptiert und die Management-Webseiten funktionieren wieder.

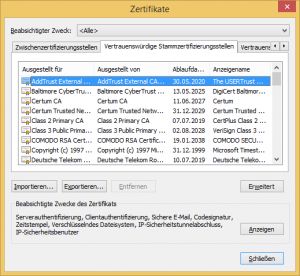

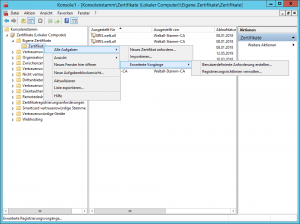

Wenn man doch die Zertifikate tauschen möchte, dann muss man eine benutzerdefinierte Anforderung an die CA stellen. Dies kann über eine MMC mit dem Snap-In Zertifikate erfolgen:

Damit lassen sich auch SAN-Zertifikate erstellen.